Exemple de configuration SAML avec Microsoft Entra ID

Cette page décrit les étapes pour activer l’authentification SAML dans Cyberwatch en utilisant Microsoft Entra ID comme fournisseur d’identité.

Elle présente une configuration minimale pour le fonctionnement du service SAML.

Prérequis

La procédure suppose que vous disposez des éléments suivants :

- Un compte Azure avec un abonnement actif

- Un accès Administrateur à Microsoft Entra ID et Cyberwatch

Création de l’application SAML dans Entra ID

- Se connecter au portail Azure :

https://portal.azure.com - Naviguer vers Microsoft Entra ID > Enterprise applications

- Cliquer sur « New application », rechercher « Microsoft Entra SAML Toolkit »

- Donner un nom (ex :

Cyberwatch-SAML Toolkit), cliquer sur « Create » - Lancer la configuration SSO en cliquant sur « Get started » dans « Set up single sign on », sélectionner SAML

Configuration du Service Provider et Fournisseur d’identité dans Entra ID et Cyberwatch

Dans Entra ID, configurer le Service Provider dans « Basic SAML Configuration » :

- Identifier (Entity ID) : ID de Cyberwatch

- Reply URL (ACS) : URL de l’ACS de Cyberwatch

- Sign on URL : URL de connexion à Cyberwatch

- Logout URL (optionnel) : URL de déconnexion unique

- Sauvegarder la configuration

Dans Cyberwatch, spécifier les informations générales, Service Provider et Fournisseur d’identité :

- Format du nom d’identification :

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress - Texte du bouton de connexion : « Connexion SAML Entra ID »

- SP Entity ID : ID de Cyberwatch

- URL des métadonnées de l’IDP : copier « App Federation Metadata URL » depuis Entra ID

- Appliquer pour récupérer le certificat de l’IDP

- IDP Entity ID : copier « Microsoft Entra Identifier » depuis Entra ID

- URL cible SSO IDP : copier « Login URL » depuis Entra ID

- Sauvegarder. Le certificat Cyberwatch sera généré

Déposer le certificat généré par Cyberwatch dans l’application SAML Toolkit dans Entra ID :

- Microsoft Entra ID > Enterprise applications > cliquer sur le nom de l’app SAML Toolkit

- Single sign-on > SAML Certificates > Verification certificates > Edit

- Cocher « Require verification certificates » et téléverser le certificat

Pour plus d’informations sur la création de l’application, veuillez vous référer à la documentation SAML Toolkit https://learn.microsoft.com/fr-fr/entra/identity/saas-apps/saml-toolkit-tutorial

Optionnel - Configuration avancée

Afficher les détails de configuration avancée

Cela nécessite d’avoir une licence payante Entra ID pour effectuer certaines actions

Pour configurer les rôles, groupes et autres attributs dans Cyberwatch :

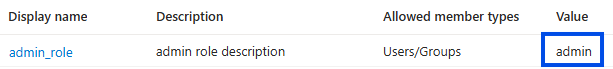

- Définir les rôles dans Entra ID > App registrations > nom1 de l’app SAML Toolkit > App roles > Create app role

- Définir les groupes dans Entra ID > Groups > New group

Note : Ces groupes doivent être créés dans Cyberwatch pour que le mapping soit fonctionnel.

Associer les groupes et les rôles :

- Entra ID > Enterprise applications > nom de l’application

- Users and groups > cocher le groupe > Edit assignment

- Sélectionner le rôle > Assign

Voici un exemple reliant un rôle administrateur à Cyberwatch et utilisant l’attribution automatique des groupes :

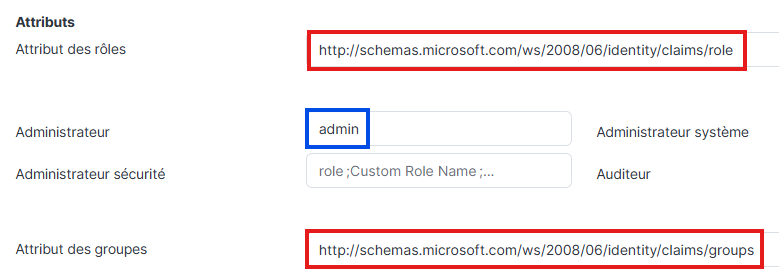

- Les attributs dans Cyberwatch sont paramétrés comme ceci :

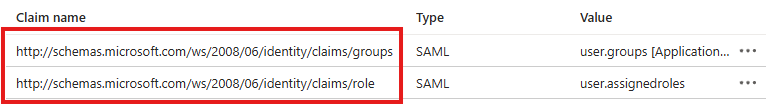

- Les attributs utilisés des revendications dans Entra ID sont :

- L’attribut du rôle sera sa valeur dans Entra ID :

Avec une telle configuration, les utilisateurs possédant le rôle admin seront administrateurs dans Cyberwatch et tous les utilisateurs membres de groupes Entra ID se les verront attribuer dans Cyberwatch.

Optionnel : configuration des revendications

Ajout de revendications de rôle et de groupe

- Entra ID > Enterprise applications > nom de l’app SAML Toolkit > Single sign-on > Edit

Pour la revendication de rôle :

- Cliquez sur

Add new claim - Dans le champ Name, entrez

role - Dans

Namespace, saisissezhttp://schemas.microsoft.com/ws/2008/06/identity/claims - Pour Source Attribute, sélectionnez

user.assignedroles - Cliquer sur Save

Pour la revendication de groupe :

- Cliquez sur

Add a group claim - Sélectionnez

Groups assigned to the application - Pour Source Attribute, choisissez

Cloud-only group display names - Cliquez sur Save

Pour la revendication pour la description :

- Cliquez sur

Add new claim - Dans Name, saisissez description

- Pour

Source Attribute, choisissez par exempleuser.jobtitle - Cliquez sur Save

Remarque : La revendication pour l’adresse email devrait déjà être configurée dans l’application SAML Toolkit. Effectuer les configurations nécessaires dans Cyberwatch au niveau du fournisseur d’identité. La connexion devrait correctement s’effectuer, en récupérant les attributs configurés dans Cyberwatch.

Pour plus d’informations sur la création des rôles et des groupes, veuillez vous référer à la documentation Entra :

Vérification du fonctionnement

Ouvrir une fenêtre de navigation privée et accéder à la page d’authentification de Cyberwatch. Un bouton « Connexion SAML Entra » devrait être affiché.

Cliquer dessus, le navigateur redirige vers la page d’authentification d’Entra ID si les configurations sont valides.

S’authentifier avec vos identifiants, le navigateur vous redirige et vous authentifie sur Cyberwatch.

Vérifier l’absence d’un compte local/LDAP existant dans Cyberwatch utilisant la même adresse email pour éviter une erreur lors de la connexion.

Troubleshooting

N’hésitez pas à contacter le support Cyberwatch pour tout accompagnement technique.